准备工作:

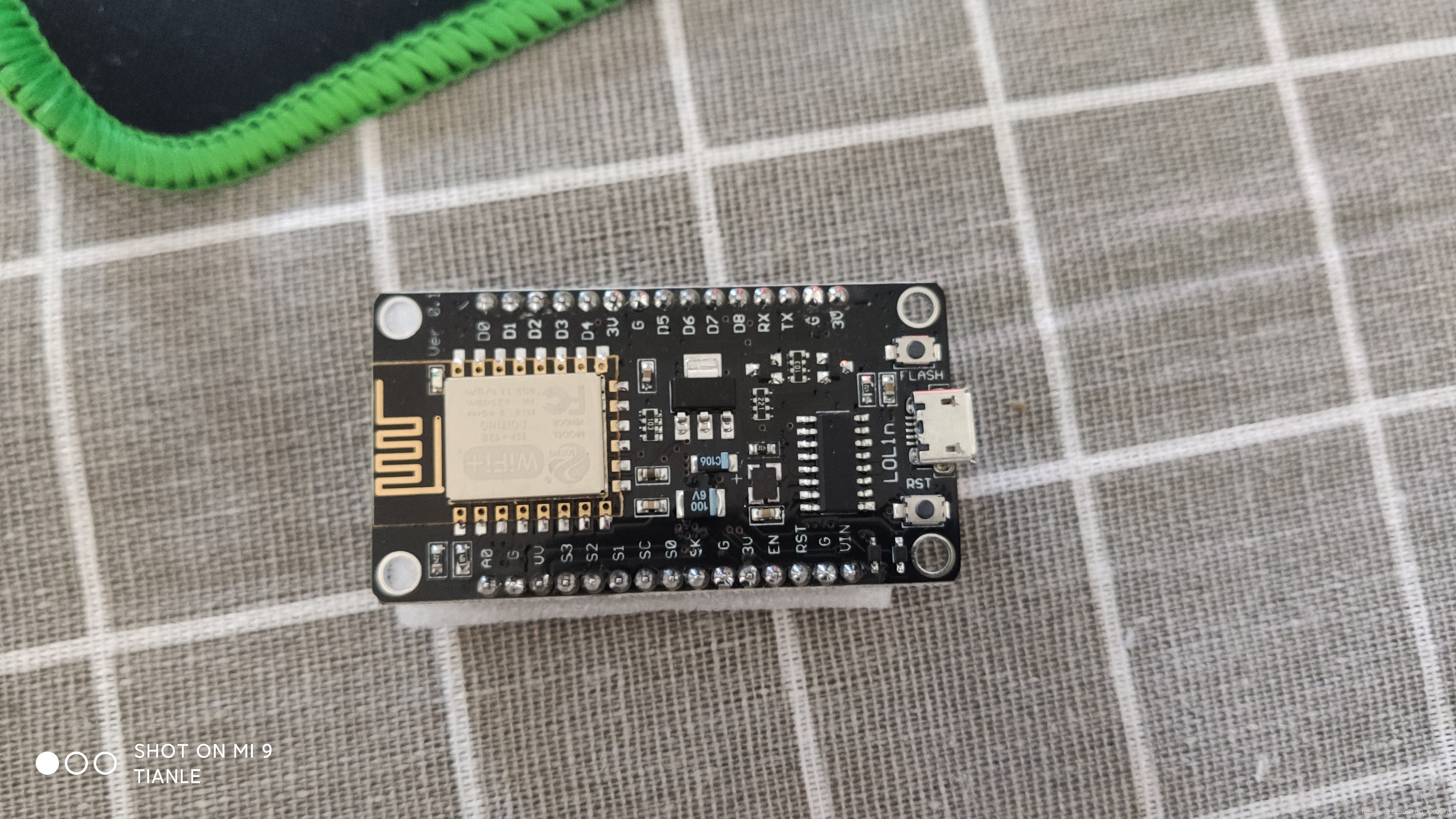

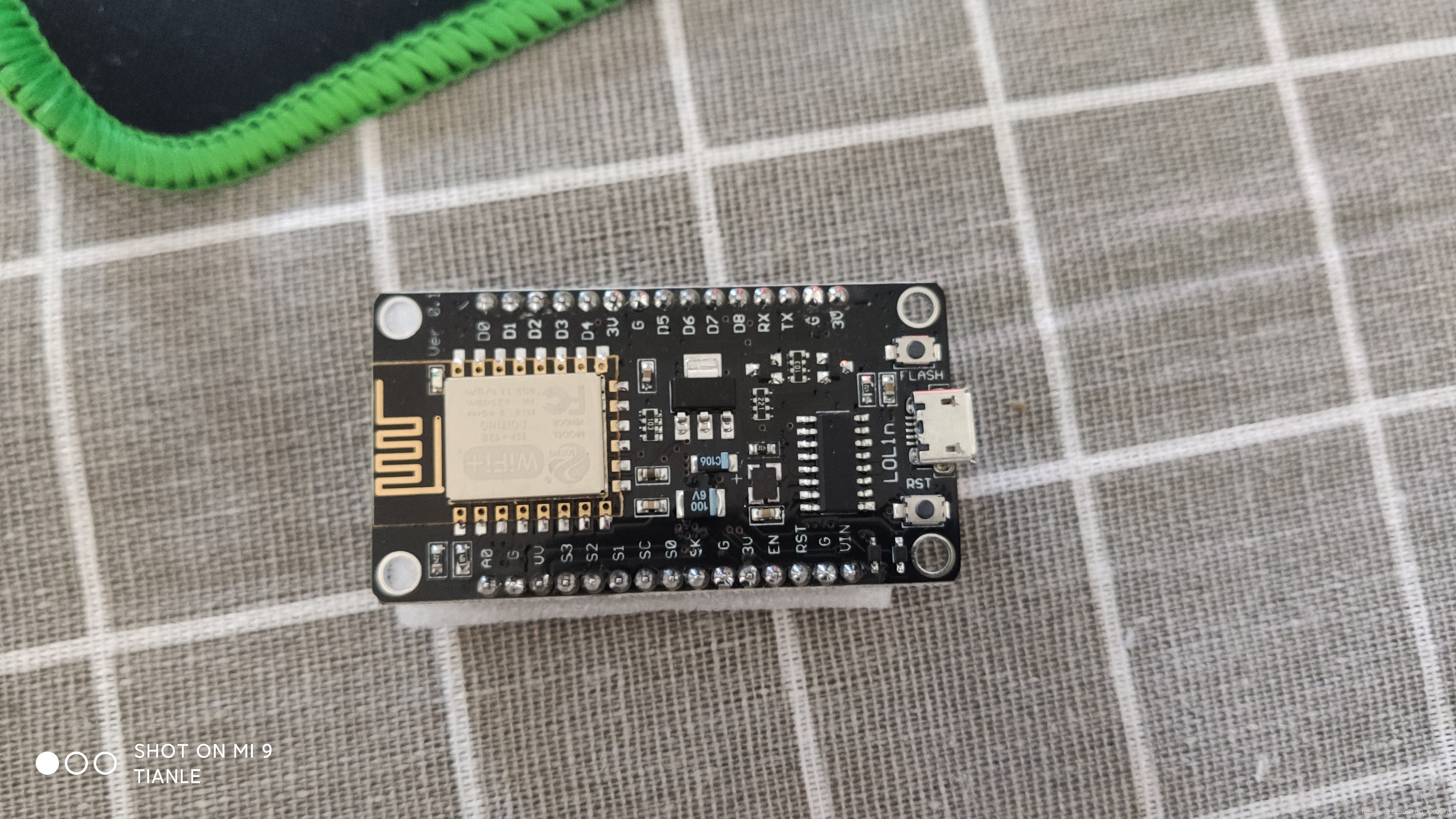

一块ESP8266模块 ](https://blog.361s.cn/usr/uploads/2023/04/2021371224.png)

一条MicroUSB数据线(非miniUSB,一定要能传数据,确认不是过电线)

一台电脑

步骤:

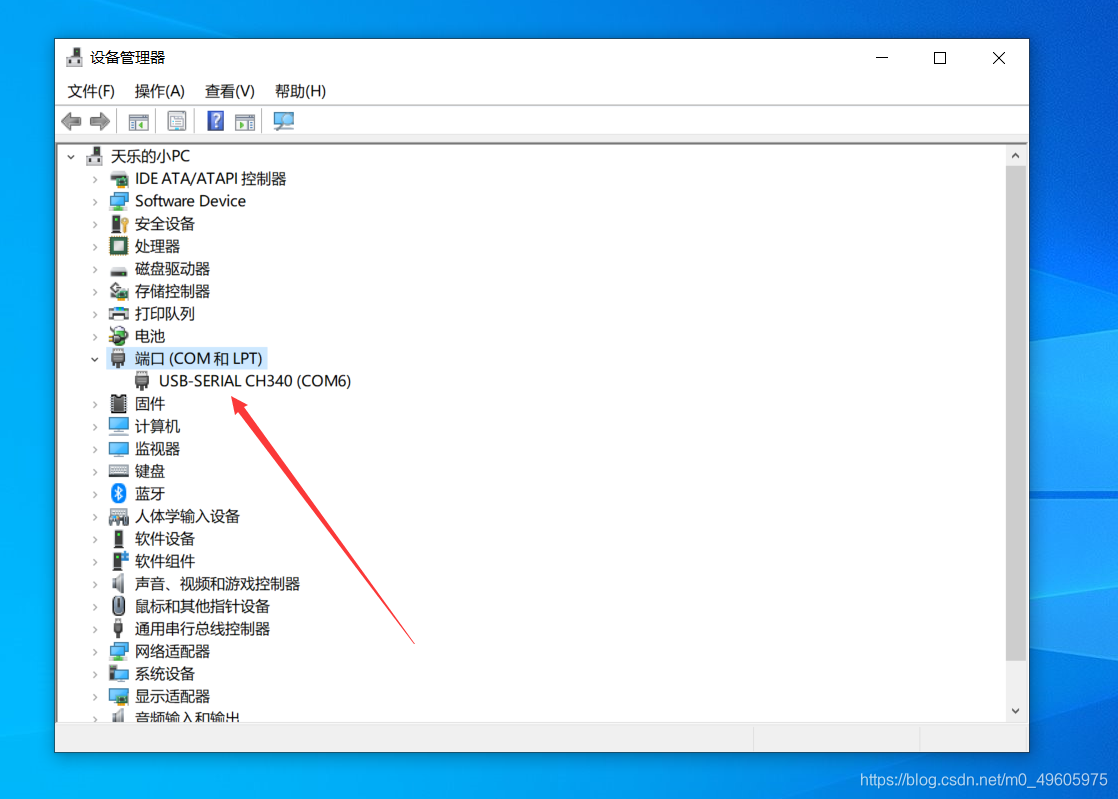

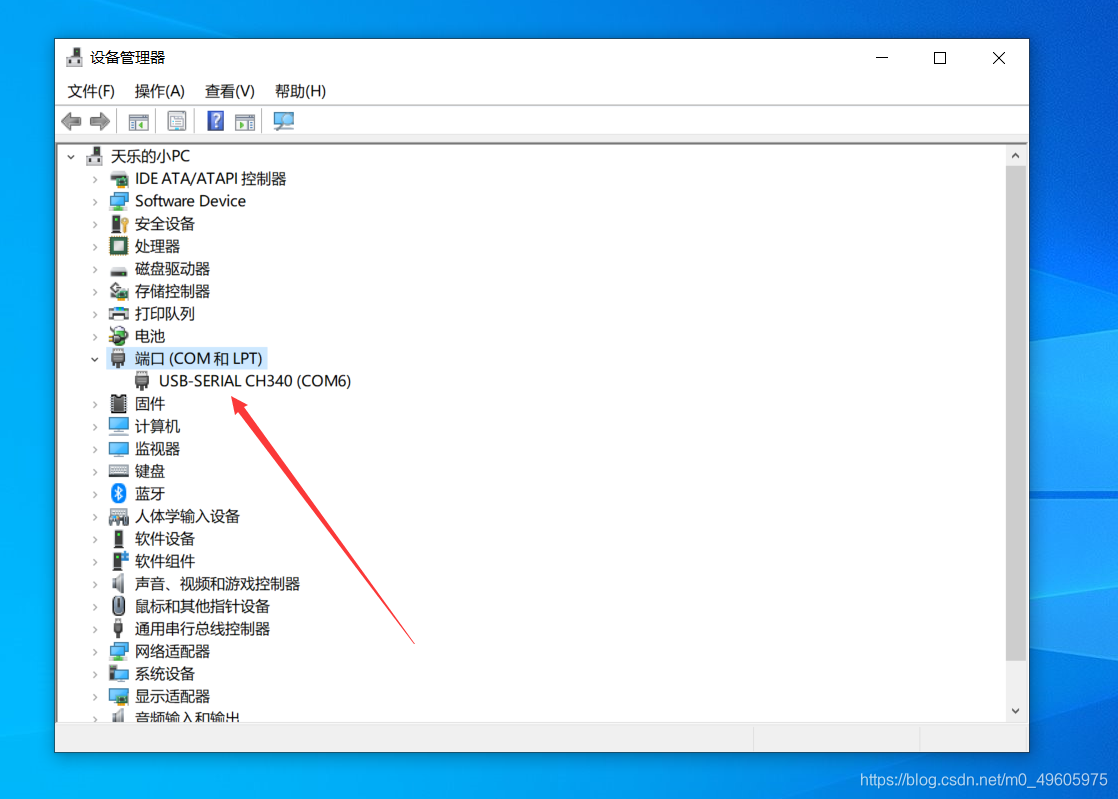

1.首先将开发板安装驱动,选择不同的驱动进行安装,一般板上都有写类型,安装好如图所示(我的型号是CH340): ](https://blog.361s.cn/usr/uploads/2023/04/1047898076.png)

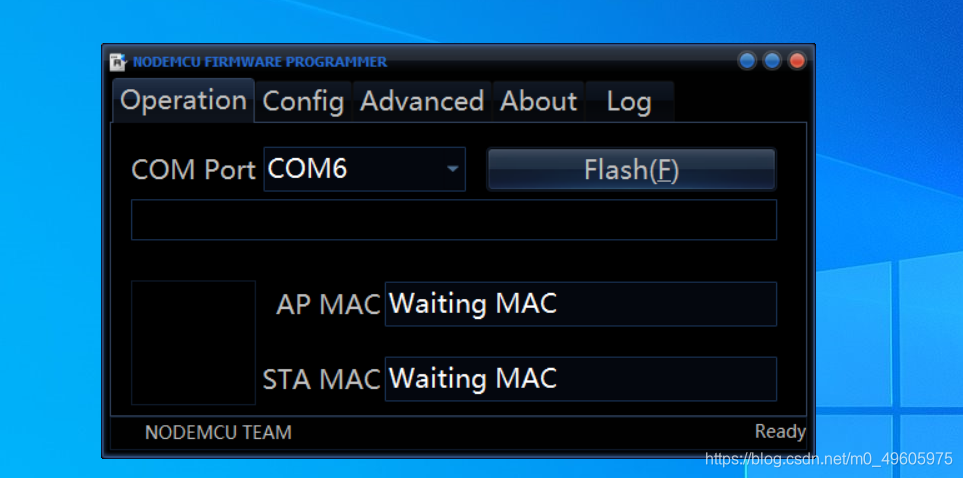

2.打开烧录工具,选择对应的COM串口。 ](https://blog.361s.cn/usr/uploads/2023/04/1607286630.png)

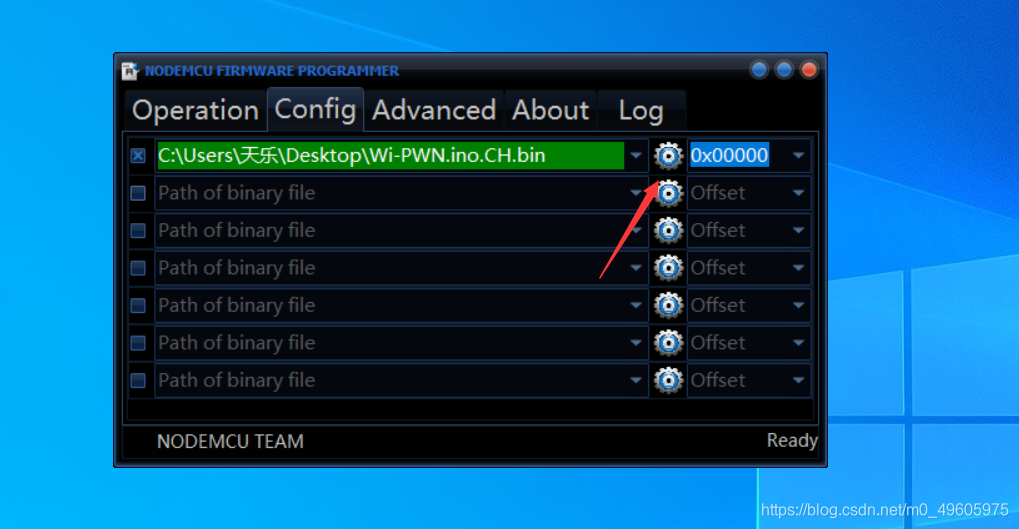

3.点击Comfig选项,单击齿轮选择你固件所在的路径。 ](https://blog.361s.cn/usr/uploads/2023/04/3367646727.png)

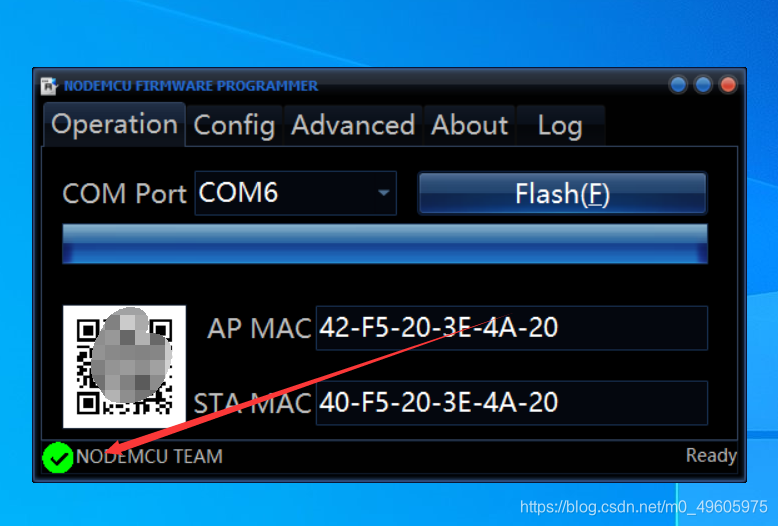

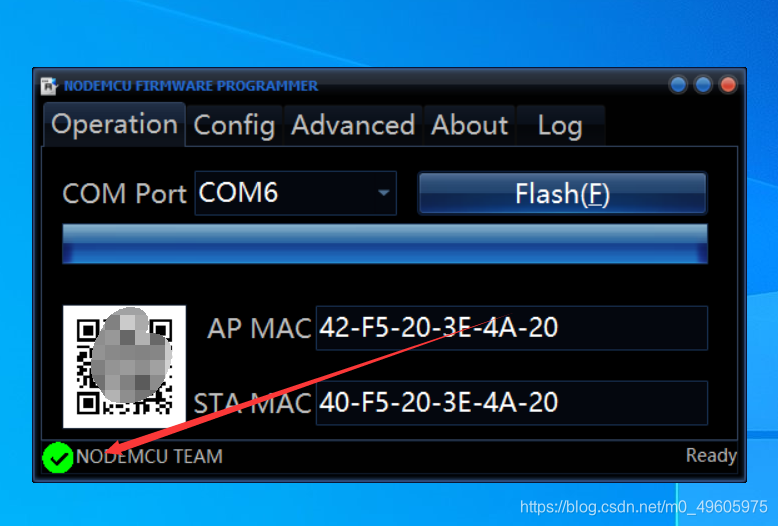

4.返回Operation选项,点击Flash(F)按钮,等待一段时间,当左下角出现绿色对勾√说明烧录成功。 ](https://blog.361s.cn/usr/uploads/2023/04/8213291.png)

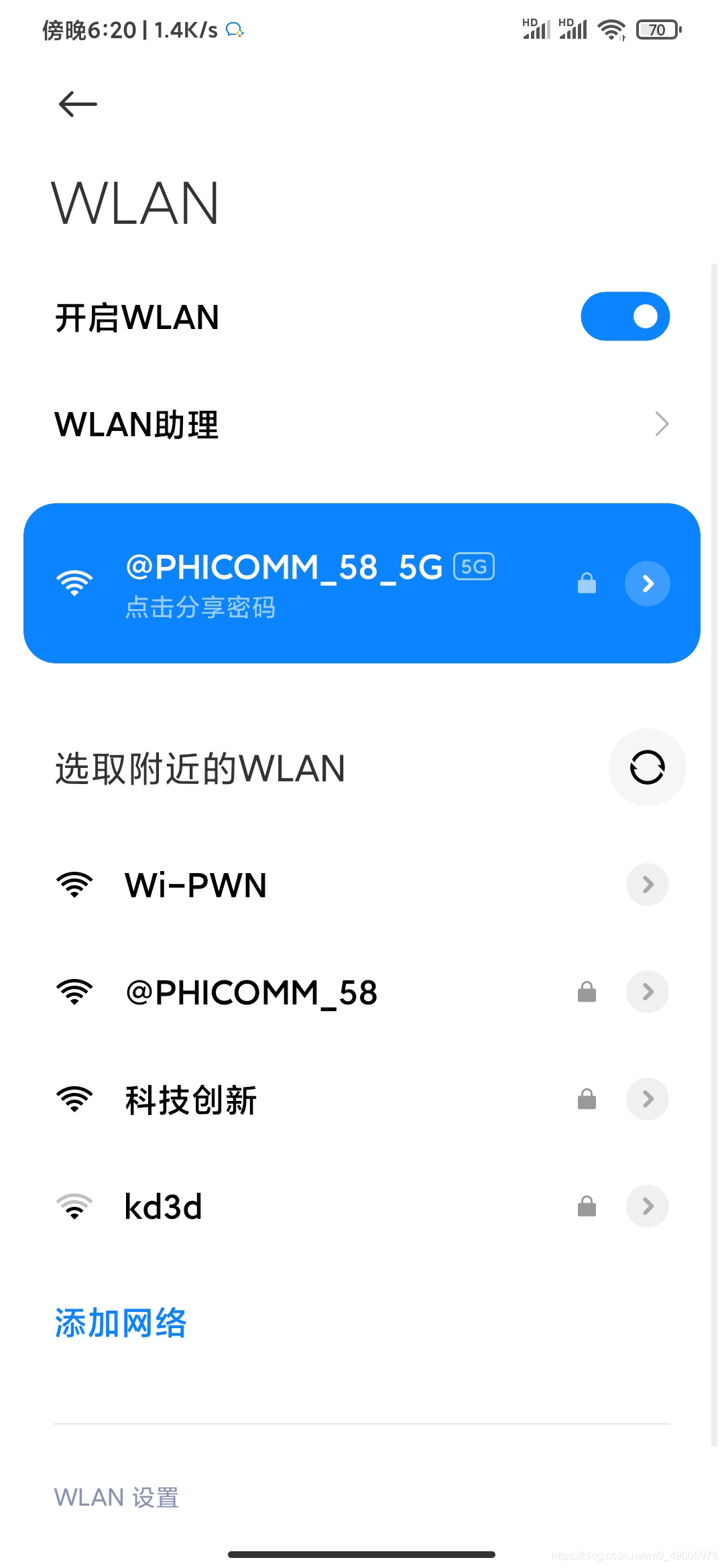

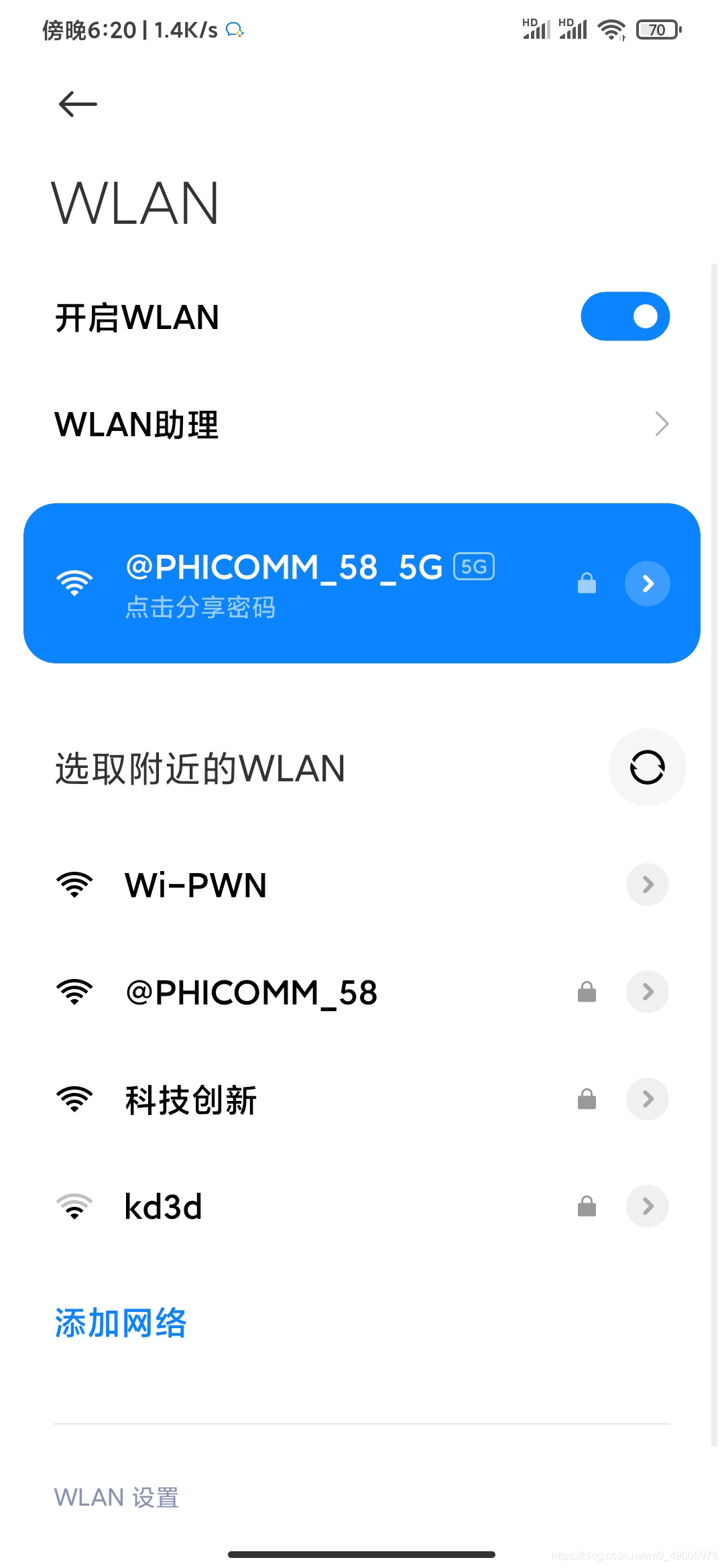

5.长按开发板上的 rst 重启键,当模块灯闪动,松手 ,发现出现WI-PWN就说明模块已经开始正常工作了。

](https://blog.361s.cn/usr/uploads/2023/04/2967637968.png)

6.连接此WIFI后,浏览器输入192.168.4.1,完成基础设置后即可进入ESP8266管理页面。 ](https://blog.361s.cn/usr/uploads/2023/04/3684329041.png)

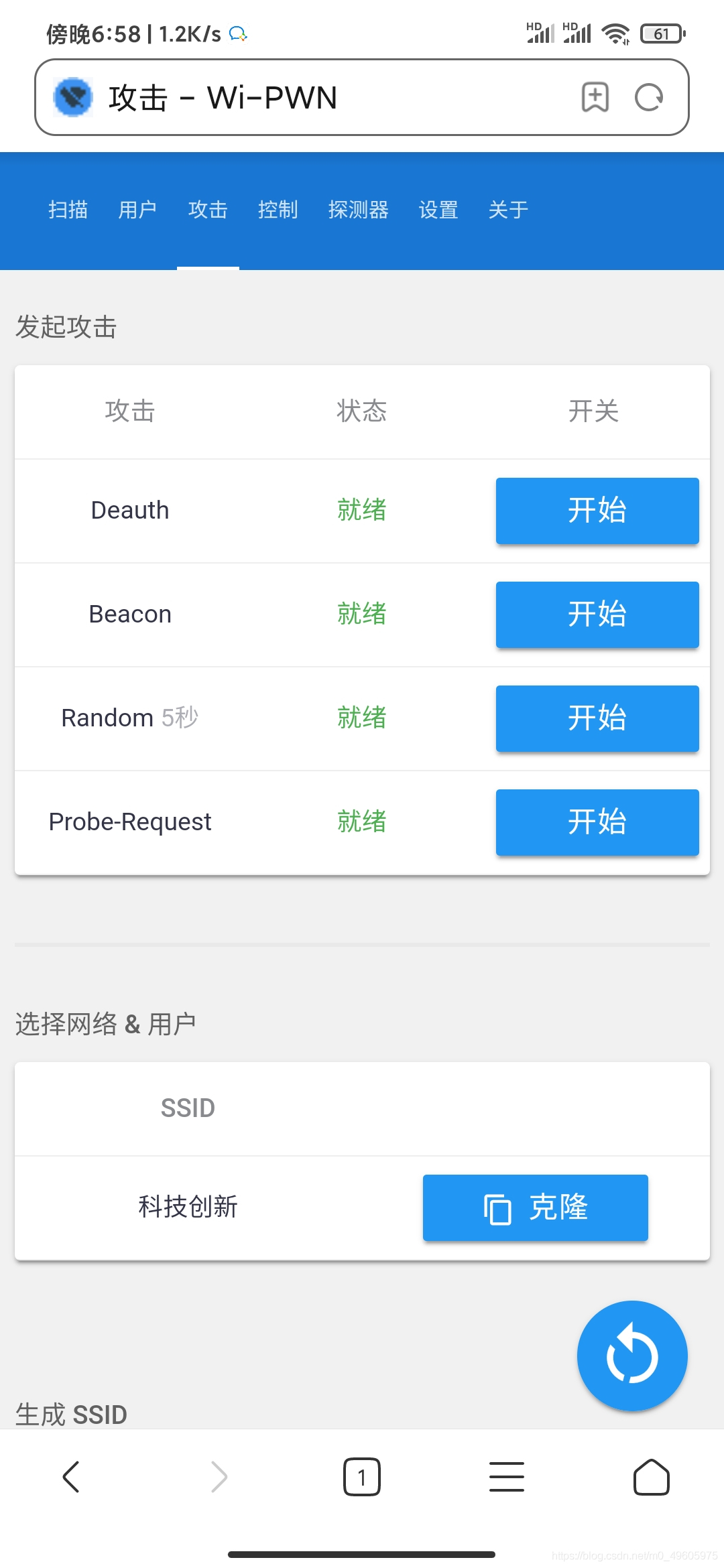

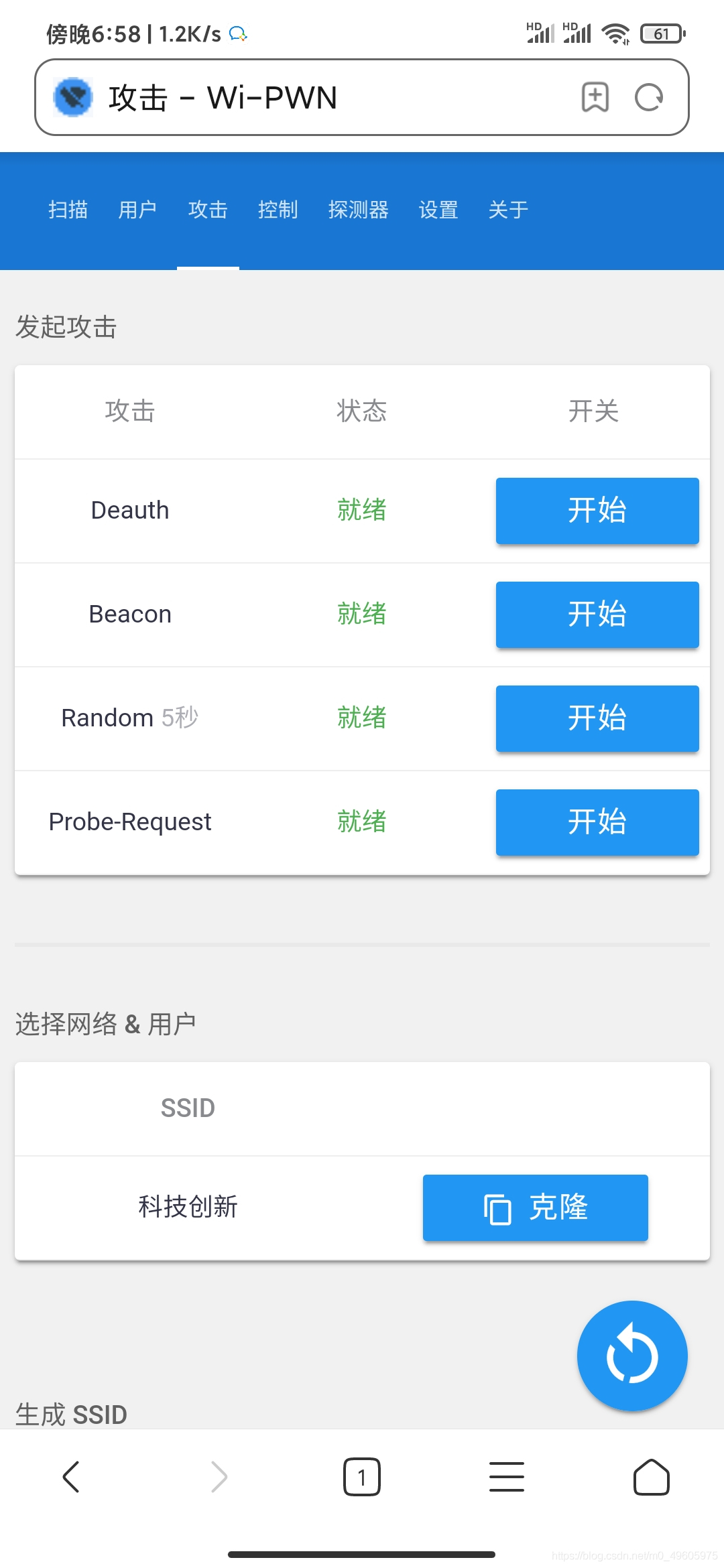

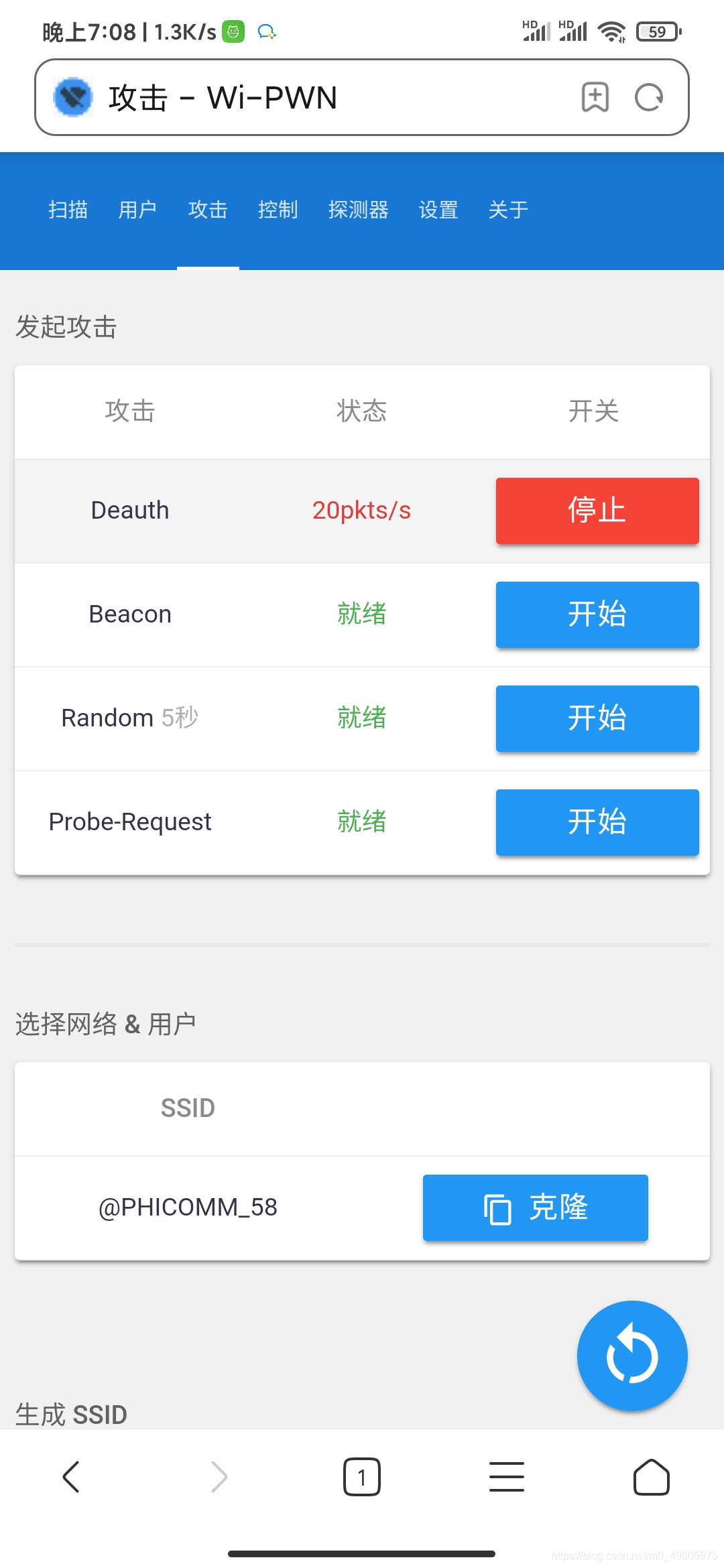

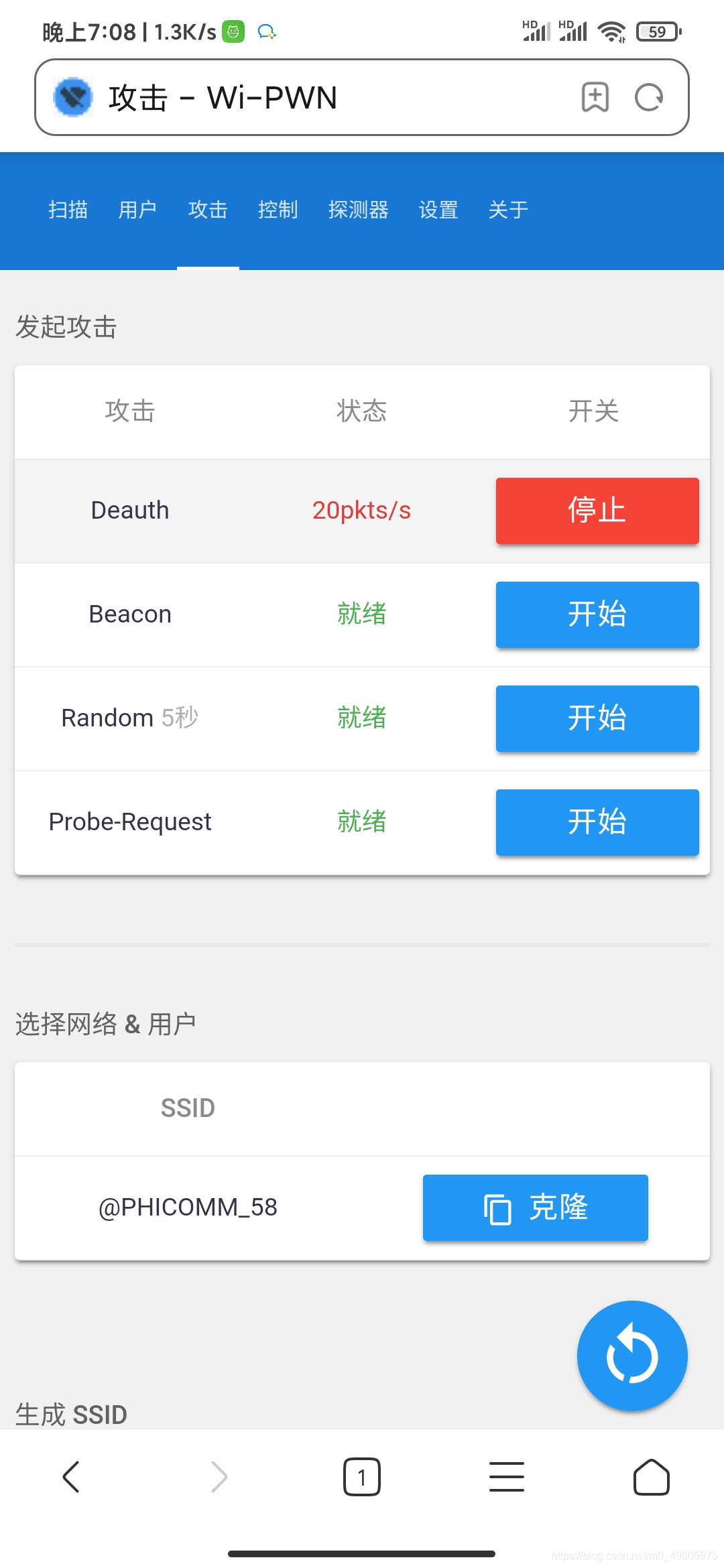

7.然后就可以选择对应wifi进行攻击(攻击时模块上灯会常亮)。 ](https://blog.361s.cn/usr/uploads/2023/04/866854322.png)

8.攻击方式:

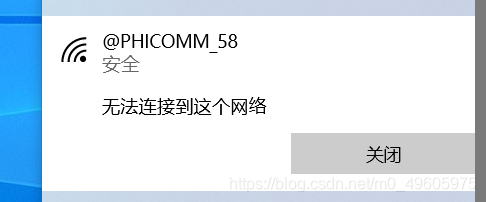

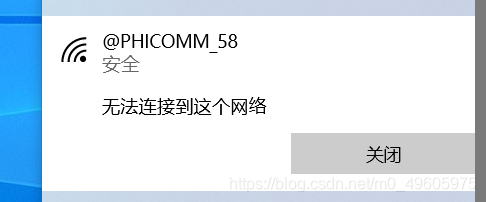

(1)Deauth:因为WIFI管理数据帧没有被加密,导致攻击者可以伪造管理帧,从而让攻击者可以任意发送“取消认证”数据包来强行切断AP与客户端的连接(说白点就是无脑洪水堵塞攻击,一直切断对方设备与机器的连接,从而导致对方设备无法正常连接)。 ](https://blog.361s.cn/usr/uploads/2023/04/3131313695.png)

](https://blog.361s.cn/usr/uploads/2023/04/488050462.png)

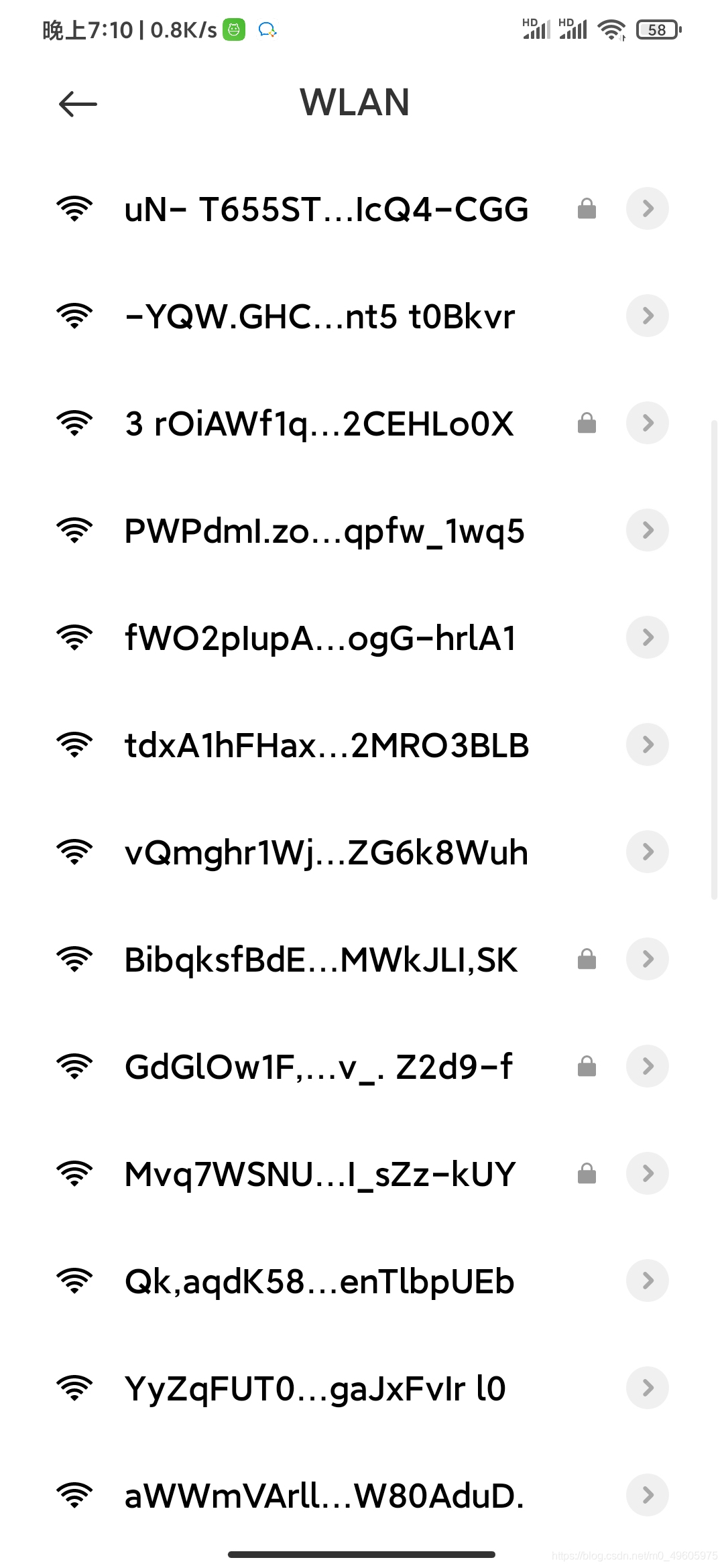

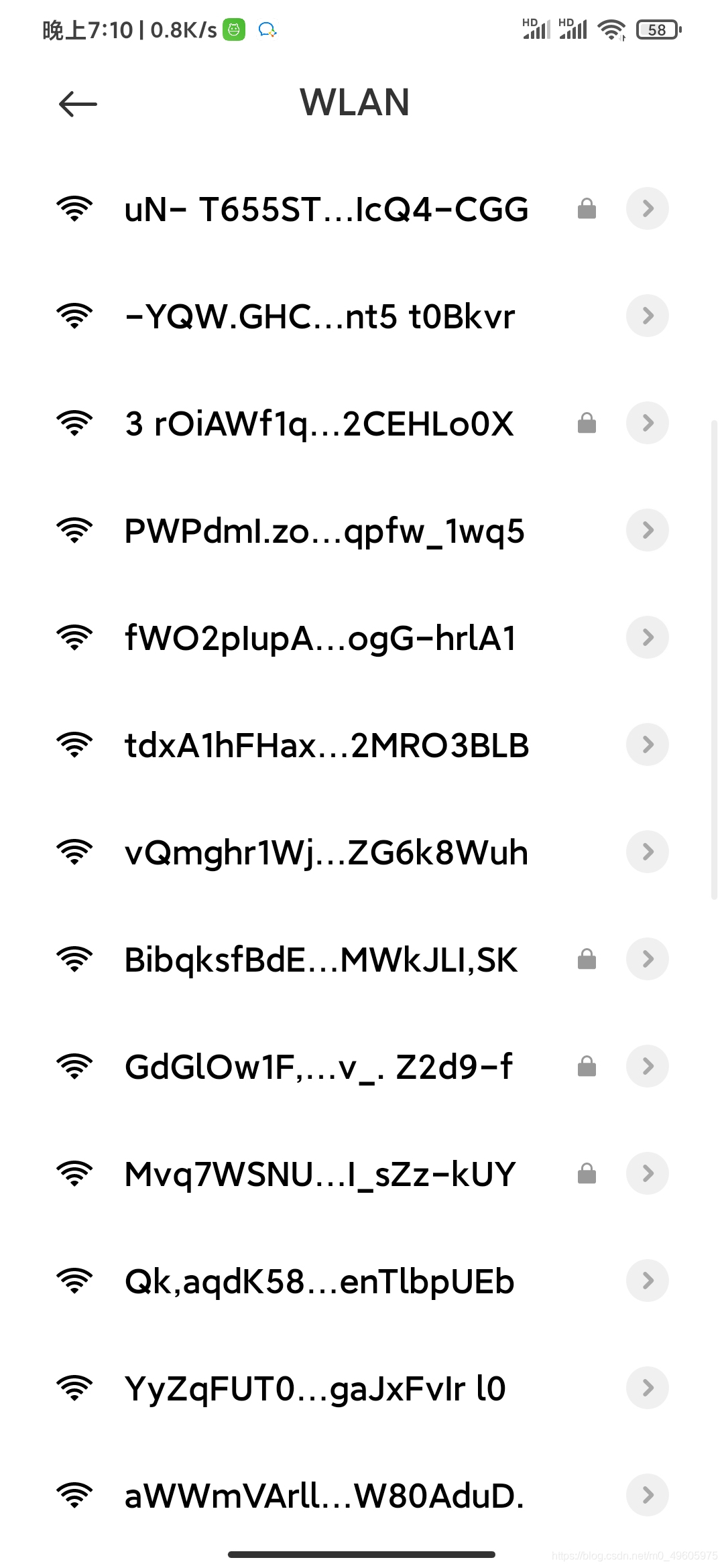

(2)Beacon:信标帧(Beacon)数据包用于宣告接入点,通过不断发送信标帧数据包(说白点就是创建许多新的wifi干扰对方的正常连接),由于目前部分设备自带SSID检测,所以我们使用随机生成SSID以达到目的。 ](https://blog.361s.cn/usr/uploads/2023/04/1850103751.png)

(3)Probe-response:探测请求帧由用户设备发送,以询问一个已知网络是否在附近。通过请求您在SSID列表中指定的网络,以此来混淆WiFi跟踪器。(说白点就是手机给已知WiFi网络发送一个probe-request帧,可提供网络服务的接入点将响应一个probe-response帧,你的手机将会跟这个响应接入点进行连接,所以看起来跟Deauth攻击差不多)。

(4)钓鱼攻击:通过伪造wifi使受害者连接假冒wifi,通过钓鱼页面等一系列手法可以实现监听流量,获取原真实wifi密码等等,在这里不多赘述和展示了。

漏洞产生原因:802.11 WiFi标准包含一种专门针对网络和连接管理的特殊帧类型,查找wifi时,被动监听WiFi热点所广播出来的“beacon”管理帧(用来表明该热点可用),而“probe-request”,你的设备会发送这种管理帧来查看之前连接过的网络当前是否在周围。如果距离内存在已访问过的网络,相应的热点将会用“probe-response”帧予以响应,这些管理帧存在的问题就是,它们完全没有经过任何的加密,这样做的目的是为了增加WiFi的易用性,因为你完全不需要进行任何的密钥交换或密码确认就可以查看到周围的WiFi网络以及热点名称,但这也增加了WiFi网络的攻击面:任何设备都可以给任何网络发送beacon帧和probe-response帧。

防御措施:

1.将进行wifi攻击的抓到打一顿,一顿不行就继续打(开个玩笑)。

2.将路由器设置发射信道使用5Ghz频段。

3.使用网线连接(手动滑稽)。

4.购买有安全防护功能的大牌路由器。

5.使用802.11w-2009更新标准,默认情况下对管理帧进行加密。

注:我展示如何攻击的目的是为了让大家知道这个漏洞,了解并认识到网络安全的重要性,更好的进行防御,而不是以此为武器去伤害别人。

本文链接:https://blog.361s.cn/50.html

天乐原创文章,转载请注明出处!

思路源于生活

能搬吗,天乐?

可以的,转载注明出处就行了。

固件哪里下啊?

win10的移动热点怎么让它不稳定